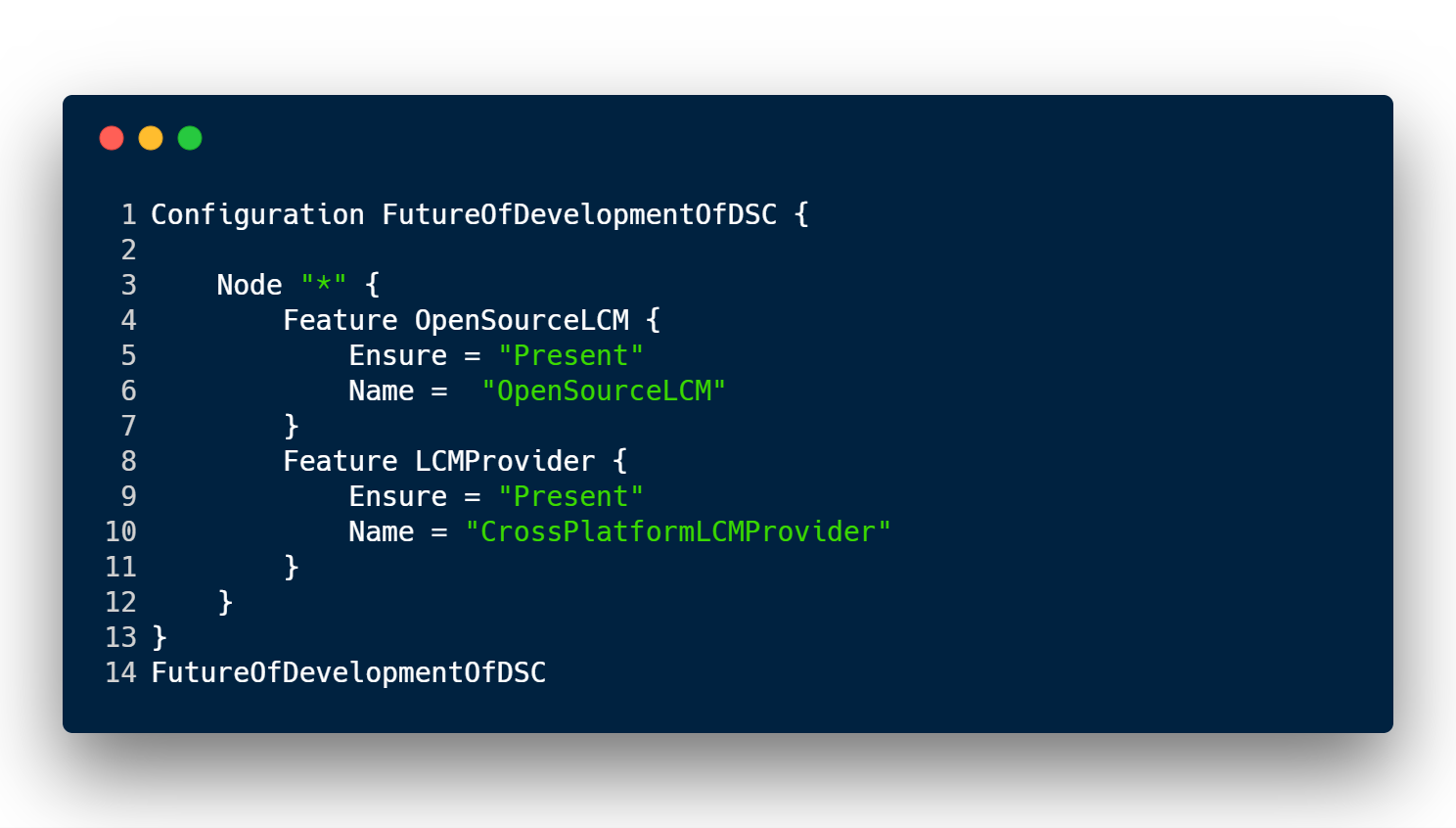

Mit Desired State Configuration (DSC) hat Microsoft Sysadmins und DevOps Teams ein Tool an die Hand gegeben um Systemkonfigurationen zu beschreiben und nicht Installationen zu skripten.

Dieser deklarative Ansatz unterscheidet sich stark von dem semi-manuellen oder automatisierten Ansatz den viele Firmen heute noch betreiben. Es wird nicht mehr Codezeile für Codezeile ein SQL Server installiert und konfiguriert, sondern es wird definiert wie der SQL Server, wenn er installiert ist, aussehen soll.

Für viele eventuell “old News” aber trotzdem wichtig. Wer Windows Server 2012 R2 und group Managed Service Accounts einsetzt, sollte dringend den Hotfix KB2998082 bzw. mindestens das November 2014 update rollup (KB3000850) verteilen.

Ist dieser nicht installiert kann es zu Problemen nach dem automatischen Passwortwechsel des gMSA kommen. Hier versucht eventuell ein Server den gMSA Account noch mit dem alten Kennwort zu nutzen, was natürlich nicht funktioniert und zu “Access denied” Meldungen und Diensten die nicht starten führt.

Die aktuellen Virenpattern des Windows Defender erkennen fälschlicherweise PowerShell Core und mehrere Module als Virus (PowerShell/PeaSecto.a)

Als Zwischenlösung kann der Teil des Defenders deaktiviert werden. Dies muss nach dem Update der Pattern wieder rückgängig gemacht werden.

Set-MpPreference -DisableOABProtection $True

Update 29.01.2018 15:18: Das Problem wurde mit der Signatur 1.261.424.0 behoben.

Get-MpComputerStatus | Select-Object AntispywareSignature*

Wer bei der Ausführung eines Azure Automation Runbooks auf Daten (Assets) aus dem Azure Automation Account zugreifen möchte hat mehrere Möglichkeiten dies zu tun.

PowerShell cmdlets und Runbook Activities.

Die bekannteste Möglichkeit dürfte der Einsatz der AzureRM Cmdlets sein. Jedoch ist das Arbeiten mit diesen cmdlets “umständlich”, da immer noch eine Authentifizierung an Azure durchgeführt werden muss. Mittels RunAs Account und verteiltem Zertifikat ist eine Anmeldung auch ohne hinterlegtes Kennwort möglich, macht aber bei einem Tenant mit mehreren Subscriptions alles etwas komplizierter.

Webhooks in Azure Automation sind ein schneller und einfacher Weg, um die Vorzüge der Microsoft Azure Plattform in bereits bestehende Automations-Mechanismen zu integrieren.

Pro Runbook erstellt man schnell einen Webhook und ruft diesen über eine REST-Methode auf. Sobald allerdings Parameter im Spiel sind, muss man diese entweder schon bei der Erstellung des Webhooks mitgeben oder das Runbook so umschreiben, dass die Parameter durch ein externes Skript weitergegeben werden.

In dem folgenden Blog-Post von Stefan Stranger beschreibt er, wie man ein Runbook über einen Webhook mit externer Parameter-Übergabe aufruft.

Für den SQL Server 2014 SP2 gibt es nun das Cumulative Update 10.

Es beinhaltet nur vier Bugfixes, einen Grund es nicht nach erfolgreichem Test zu nutzen ist das natürlich nicht.